verinice Risikokatalog (ISO 27001 / NIS 2)

649,74 €

Preise inkl. MwSt

Netto Preis: 546,00 €

Versandkostenfrei

Der verinice Risikokatalog (ISO 27001 / NIS 2) steht zum Download im verinice.SHOP oder im Kunden-Repository für die Verwendung in verinice ab Version 1.27 zur Verfügung.

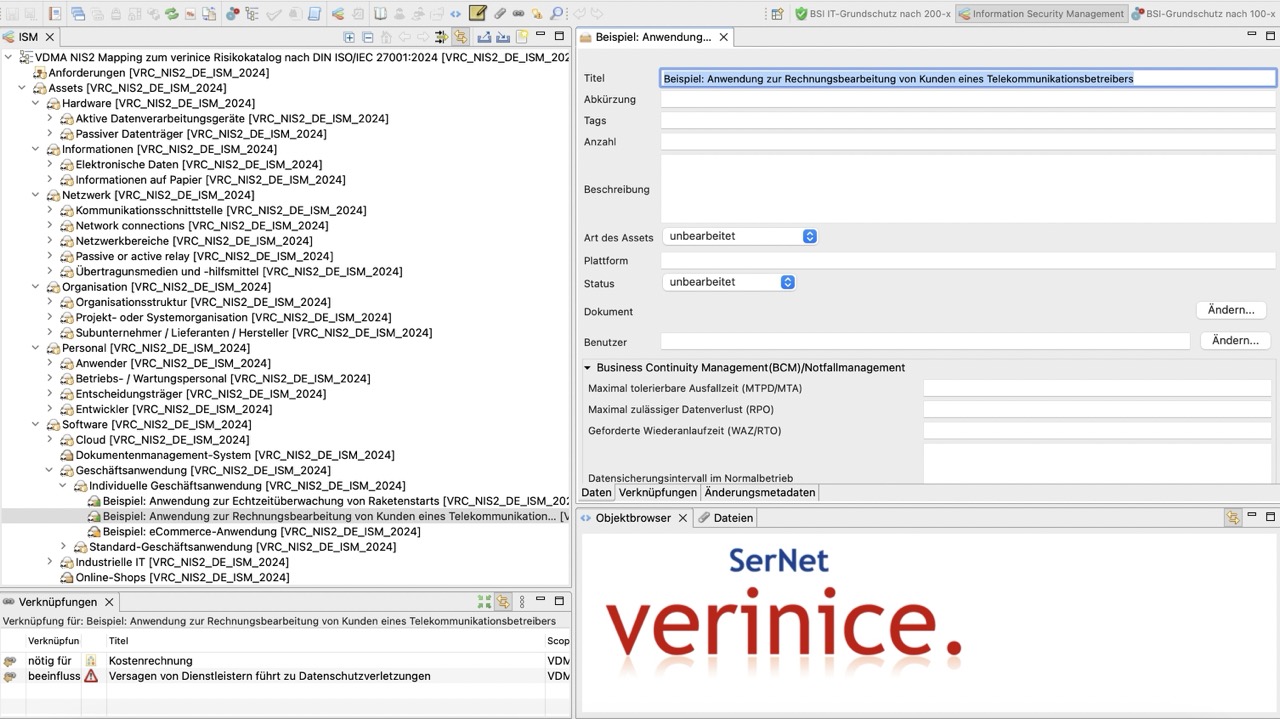

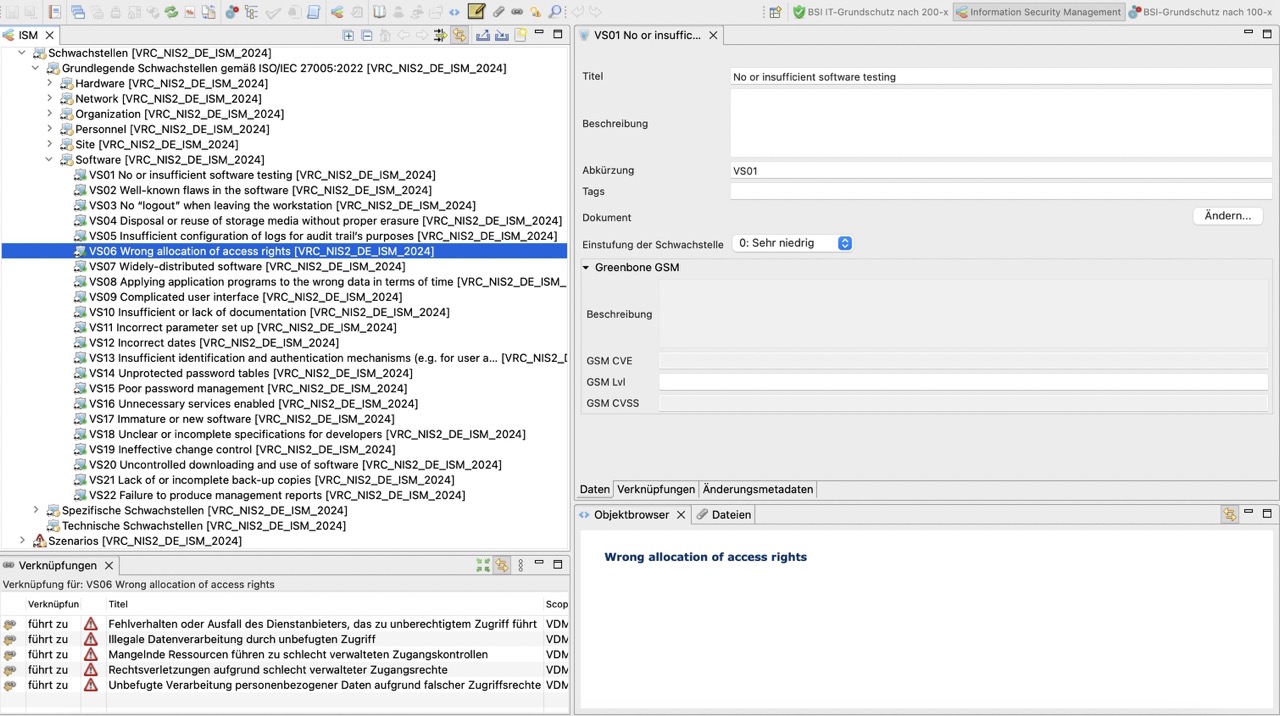

Der neue verinice Risikokatalog (ISO 27001 / NIS 2) ist eine direkt in verinice importierbare Datei, die einen umfangreichen Katalog von generischen aber dennoch detaillierten Bedrohungen, Schwachstellen und Risikoszenarien liefert. Sie beschleunigt die Risikoanalyse erheblich. Ebenfalls enthalten ist eine Liste von Beispiel-Assets und Prozessen, die als Grundlage für die eigene Risikobetrachtung dienen können.

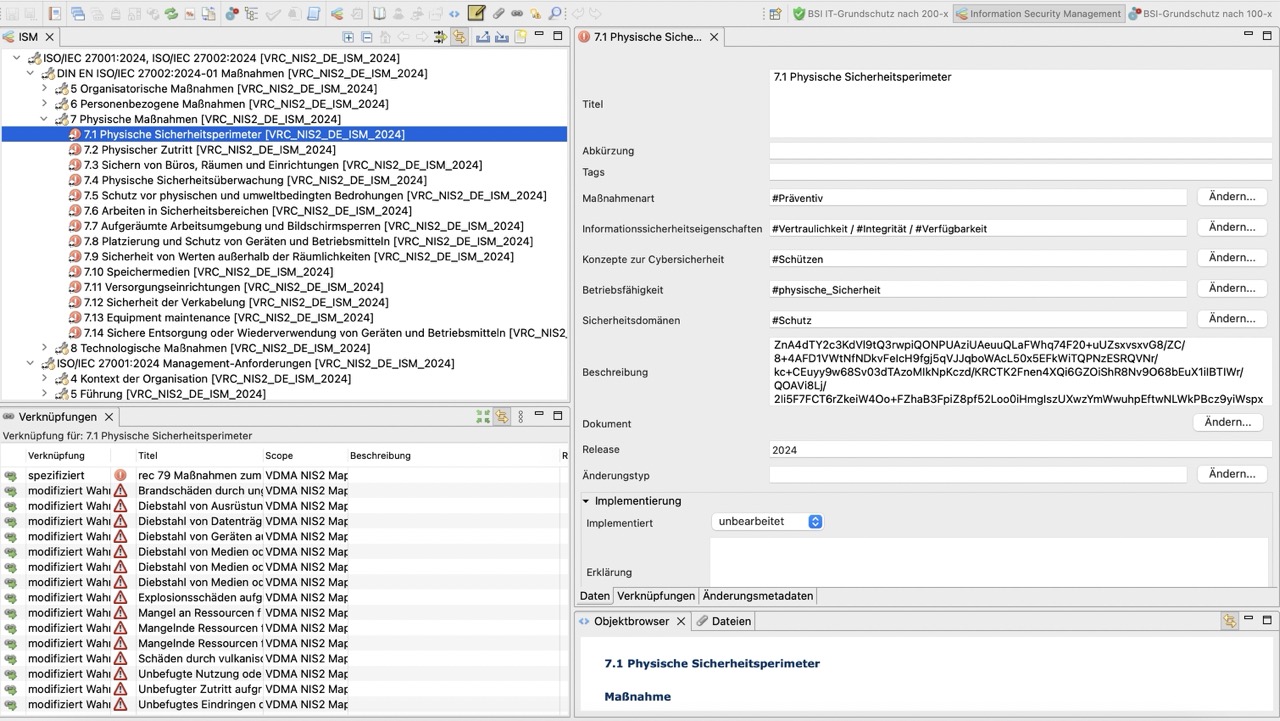

Erweitert wurde der ursprüngliche verinice Risikokatalog um Anforderungen für wichtige Einrichtungen der NIS 2, die mit passenden Anofderungen der DIN EN ISO/IEC 27001:2024 verknüpft wurden. Anhand des Verknüpfungtyps in verinice ist es ersichtlich, ob DIN EN ISO/IEC 27001:2024 die NIS-2-Anforderungen umfassen oder ob die NIS 2 über DIN EN ISO/IEC 27001:2024 Anforderungen hinausgehen.

Dieses Mapping kann Dank der Kooperation mit dem VDMA als Arbeitsgrundlage in verinice verwendet und individuell angepasst oder erweitert werden.

verinice Risikokatalog (ISO 27001 / NIS 2)

Der Risikokatalog enthält orginale Inhalte aus den Normen DIN EN ISO/IEC 27001:2024, DIN EN ISO/IEC 27002:2024 und ISO/IEC 27005:2022, die lizenziert sind über den Beuth Verlag. Bitte beachten Sie den Urheberrechtshinweis am Ende des Textes. Erweitert wurden die Inhalte um die Anforderungen der NIS 2 - DIRECTIVE (EU) 2022/2555 OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL. Der Preis der hier im Shop verkauften Lizenz zur Einzelplatzversion berechnet sich nach Laufzeit in Jahren und Anzahl der Benutzer. Für die Mehrplatz-Version "verinice.PRO" erfragen Sie bitte ein Staffel-Angebot beim SerNet-Vertrieb SerNet-Vertrieb. Bitte beachten Sie, dass auf Grund der Vorgaben des Beuth Verlags die Inhalte der Originalstandards nur im Programm lesbar und nicht exportierbar sind (PDF, Word, Excel, etc.).

Sehen Sie den Risikokatalog in Aktion, z.B. in unseren YouTube-Videos (https://www.youtube.com/@verinice) oder in unseren Webinaren, unter (https://verinice.com/webinare).

Ihre Vorteile auf einen Blick

-

Der neue verinice Risikokatalog (ISO 27001 / NIS 2) ist eine Datei, die direkt in verinice importiert werden kann und einen umfassenden Katalog von generischen aber dennoch detaillierten Bedrohungen, Schwachstellen und Risikoszenarien enthält. Genauso enthält der Risikokatalog sowohl die Managementanforderungen aus den Kapiteln 4 bis 10 als auch die Controls aus Anhang A der DIN EN ISO/IEC 27001:2024, inkl. der Erweiturng um die NIS-2-Anforderungen. Darüber hinaus finden Sie auch Platzhalter für erforderliche Dokumente, die für ein ISMS notwendig sein können.

-

verinice ermöglicht die Sammlung aller Informationsbestände, die für die Zertifizierung und Risikoanalyse zwingend erforderlich sind. Die Assets sind in diesem Katalog bereits vordefiniert.

-

Ebenfalls enthalten ist eine Liste von Prozessen, die als Grundlage für eine eigene Risikoanalyse verwendet werden kann. Die Anwendung des PDCA-Zyklus für alle Prozesse des ISMS kann mit verinice konsequent umgesetzt und überprüft werden.

Lieferumfang / Produktinhalt

Der Risikokatalog wird als verschlüsseltes, ZIP-komprimiertes verinice-Archiv (.lic.vna) bereitgestellt, das Sie an einem Ort Ihrer Wahl entpacken und dann importieren können. In dem entpackten Ordner finden Sie:

-

Die Musterorganisation (VDMA_NIS2_Mapping_zum_verinice_Risikokatalog_nach_DIN_ISOIEC_270012024.lic.vna) auf der Basis von DIN EN ISO/IEC 27001:2024 zur Verwendung in der ISM/ISO-Perspektive.

Für die Umsetzung der Anforderungen in verinice, müssen Sie innerhalb der ISM-Perspektive arbeiten und können daher auch die Standardfunktionen von verinice nutzen. Bitte beachten Sie, dass Sie für das konkrete Arbeiten mit diesem Modul ggf. auch das verinice-Handbuch, die Originalnormen der DIN EN ISO/IEC 27001:2024, DIN EN ISO/IEC 27002:2024 und ISO/IEC 27005:2022 sowie die NIS-2-Richtlinie benötigen.

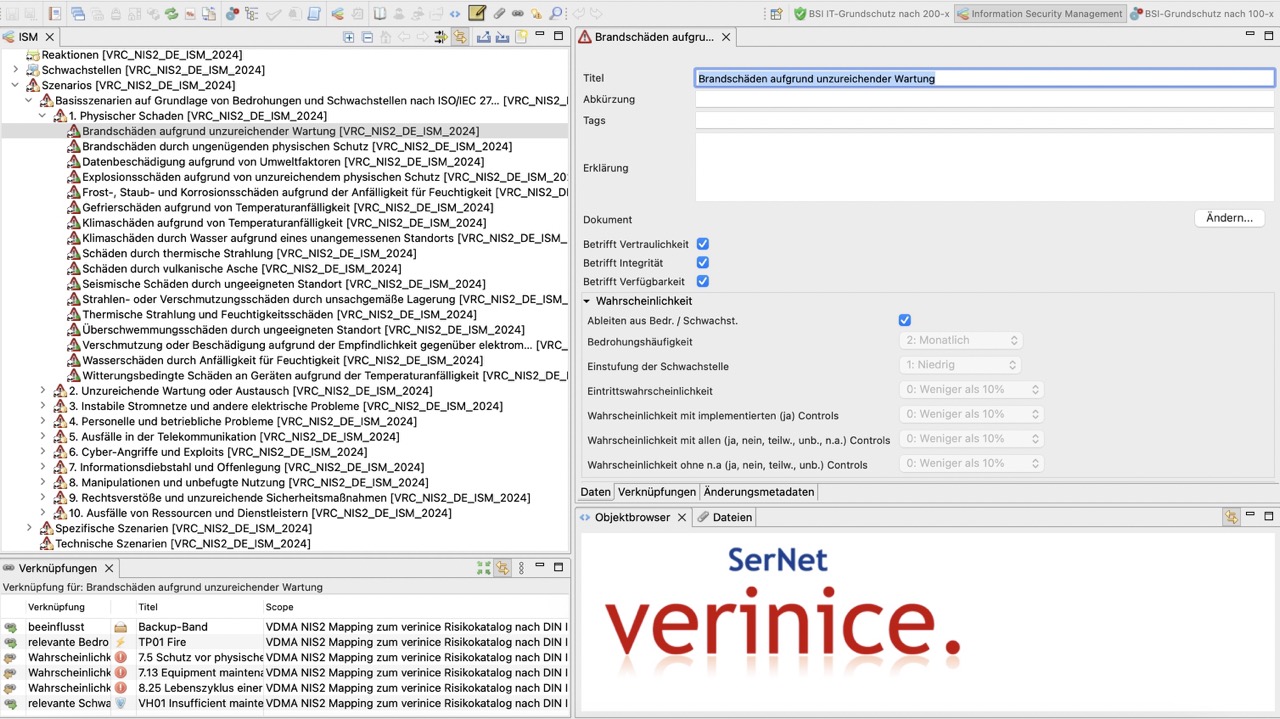

180 generische Risikoszenarien, die auf jede Organisation anwendbar sind, in den folgenden Kategorien:

-

Physischer Schaden

-

Unzureichende Wartung oder Austausch

-

Instabile Stromnetze und andere elektrische Probleme

-

Personelle und betriebliche Probleme

-

Ausfälle in der Telekommunikation

-

Cyber-Angriffe und Exploits

-

Informationsdiebstahl und Offenlegung

-

Manipulationen und unbefugte Nutzung

-

Rechtsverstöße und unzureichende Sicherheitsmaßnahmen

-

Ausfälle von Ressourcen und Dienstleistern

-

Verstoß gegen die Compliance-Anforderungen

Über 1000 Verkünpfungen zwischen den oben genannten Risikoszenarien und den Anforderungen nach DIN EN ISO/IEC 27001:2024, Anhang A, die zur Behandlung dieser Risiken entwickelt wurden. Alles, was Sie tun müssen, ist, den Implementierungsstatus der Kontrollen Ihrer Organisation zu vervollständigen und die Beziehungen nach Bedarf anzupassen!

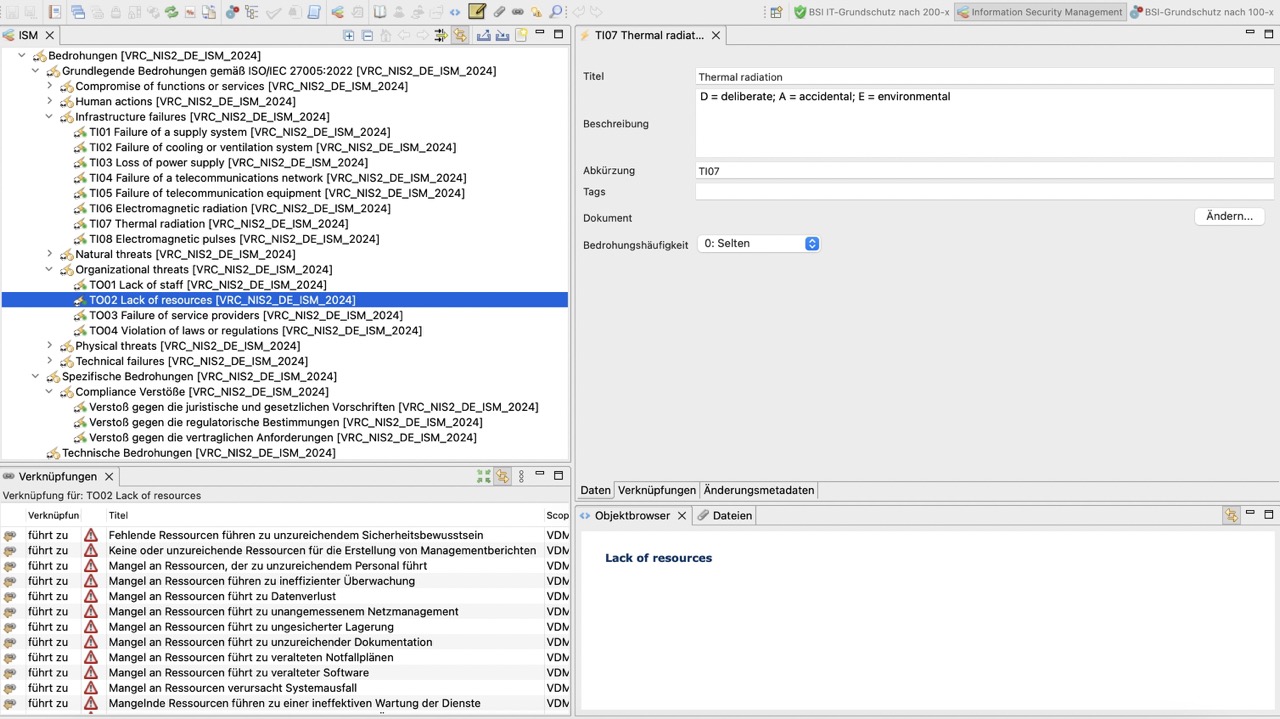

60 grundlegende Bedrohungen in den folgenden Kategorien:

-

Compromise of functions or services

-

Human actions

-

Infrastructure failures

-

Natural threats

-

Organizational threats

-

Physical threats

-

Technical failures

-

Compliance infringements

84 inhärente Schwachstellen in der Informationsverarbeitung in den folgenden Kategorien:

-

Hardware

-

Network

-

Organization

-

Personel

-

Site

-

Software

-

Compliance vulnerabilities

147 Beispiel-Assets (verbunden mit sieben grundlegenden Geschäftsprozessen) in den folgenden Kategorien:

-

Hardware

-

Informationen

-

Netzwerk

-

Organisation

-

Personal

-

Software

-

Standort

Unterstützung bei der Umsetzung von DIN EN ISO/IEC 27001:2024, Anhang A: Erläuterungen und Hilfestellungen zu allen 93 Kontrollen aus DIN EN ISO/IEC 27002:2024 mit deren Zweck, Anleitung und weiteren Informationen. Ebenso finden Sie in verinice integrierte Attribute für jede Anforderung gemäß DIN EN ISO/IEC 27002:2024.

In einer separaten Gruppe finden Sie 24 Anforderungen der NIS 2, die mit korrespondierenden Anforderungen der DIN EN ISO/IEC 27001:2024 verknüpft sind und damit in die Musterorganisation integriert sind. Da DIN EN ISO/IEC 27001:2024 Anforderungen mit Risikoszenarien verknüpft sind, werden NIS-2-Anforderungen indirekt bei der Risikoanalyse mitberücksichtigt.

Liste von 60 Dokumenten und Aufzeichnungen, die für die Zertifizierung nach DIN EN ISO/IEC 27001:2024 erforderlich sein können. Dazu gehören Platzhalter als Checkliste für Richtlinien, Grundsätze und zugehörige Dokumente, die in den Kapiteln 4 bis 10 der Norm oder in den Anforderungen im Anhang A vorgesehen sind.

Vorlagenkatalog für ein internes Audit nach dem VDA ISA-Standard. Dieser ermöglicht ein reifegradorientiertes Schnellaudit auf Basis von ISO/IEC 27001:2015 auch ohne Vorkenntnisse der Normen.

Der VDA ISA-Standard in der Version 5.1 verweist noch auf die alte Version der ISO 27001:2015. Sobald der VDA den ISA-Standard überarbeitet hat, wird auch dieser im verinice Risikokatalog durch das verinice-Team aktualisiert.

Deutscher obligatorischer Urheberrechtsvermerk des Beuth Verlags:

"Die in dieser Software wiedergegebenen technischen Regeln (DIN-, EN-, ISO- und ISO/IEC-Normen) sind urheberrechtlich geschützt und für die Nutzung im Rahmen dieser Software von Beuth Verlag GmbH, Berlin, lizenziert. Jegliche Vervielfältigung der technischen Regeln außerhalb dieser Software, z.B. durch Ausdruck oder Speicherung, ist untersagt. Die technischen Regeln können bei der Beuth Verlag GmbH (www.beuth.de) bezogen werden."

Weitere Informationen

Diskussion im verinice.FORUM: https://forum.verinice.de/

Videos auf YouTube: https://www.youtube.com/c/verinice/videos

Herausgeber

Beuth Verlag GmbH

Saatwinkler Damm 42/43

13627 Berlin

VDMA e. V.

Lyoner Str. 18

60528 Frankfurt

SerNet Service Network GmbH

Bahnhofsallee 1b

37081 Göttingen

Urheberrechte

© 2024

DIN Deutsches Institut für Normung e. V.

Saatwinkler Damm 42/43

13627 Berlin

© 2023

VDMA e. V.

Lyoner Str. 18

60528 Frankfurt

© 2024

SerNet Service Network GmbH

Bahnhofsallee 1b

37081 Göttingen